最近某員工的電腦收到了勒索信,內容是英文的,和下圖類似,

大致是說檔案都已經以RSA 2048位元加密了,在期限內必須解密,

否則就永遠無法使用檔案,而解密的條件是必須在期限內付款,

以購買金鑰與解密程式。

這是2013年的CryptoLocker病毒,主要以攻擊Windows系統。

CryptoLocker會偽裝成一個合法的電子郵件附件,如果被人執行,

該惡意軟體就會開始加密本地與內部網路的特定類型檔案,

而關鍵解密的私人金鑰則是在惡意軟體所控制的伺服器上。

因為該員工具有可以自由存取內部公用資料夾的權限,

所以不止自己電腦內重要的檔案,連公用資料夾也被加密了。

雖然我們的政策是公用資料夾僅為交換及非重要性文件使用,

但是實際上,使用者還是抱怨連連。

更重要是員工自己的電腦,通常都有工作記錄或重要檔案。

雖然我們都有強制安裝防毒軟體,也都定期更新病毒碼,

但是病毒變種很快,手段也千奇百怪,所以還要自己要注意。

雖然大家都知道不要去執行來路不明的郵件附件,

可是如果郵件附件偽裝成看起來是我們熟悉的檔案格式,

通常我們的警覺心就會減少了。

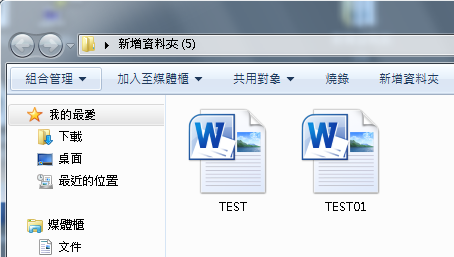

下面是我自己試著偽裝一個程式:putty.exe,

它是ssh client,是合法無害的程式,修改圖示後,

偽裝成Word檔如下圖,那一個才是真的word檔?

如果它是郵件附件寄出去,您會不會試著開啟看看。

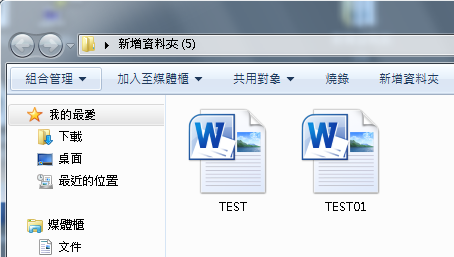

因為Windows預設是將已知的副檔名(文件擴展名)隱藏,

而以圖示(ICON)來表示檔案的類型,就像上圖的Word,

我們看到圖示就會認定它是Word的檔案,可是真相如下,

其中檔案名稱為TEST的是執行檔(副檔名為.exe),

而不是Word檔案(副檔名為.docx)。

所以當我們開啟錯誤的Word檔,其實就是執行了病毒檔。

執行檔名為TEST後可知它是putty的程式,並沒有開啟Word。

開啟副檔名的方法如下(Win7),開啟「資料夾和搜尋選項」

把「隱藏已知檔案類型的副檔名」的勾選取消。

解密Cryptolocker:

------------------------------------------------------------------

網路上安全研究團隊已經建立了名為 Decrypt Cryptolocker 網站。

網址:https://www.decryptcryptolocker.com/

在網站的畫面上輸入電子郵件地址,上傳「被加密」的檔案,

最後輸入畫面顯示的認證文字,按下「Decrypt it!」。

之後會收到一封含郵件,內容含有金鑰(RSA PRIVATE KEY)。

再依指示進行解密,但是是否能解密及解密後檔案是否可用,

我因為沒有實際測試過,所以只能先記錄下來。

參考來源:

http://linuxpilot.com/cryptolocker

https://www.dontwatchme.org/tag/cryptolocker/

http://zh.wikipedia.org/wiki/CryptoLocker

大致是說檔案都已經以RSA 2048位元加密了,在期限內必須解密,

否則就永遠無法使用檔案,而解密的條件是必須在期限內付款,

以購買金鑰與解密程式。

這是2013年的CryptoLocker病毒,主要以攻擊Windows系統。

CryptoLocker會偽裝成一個合法的電子郵件附件,如果被人執行,

該惡意軟體就會開始加密本地與內部網路的特定類型檔案,

而關鍵解密的私人金鑰則是在惡意軟體所控制的伺服器上。

因為該員工具有可以自由存取內部公用資料夾的權限,

所以不止自己電腦內重要的檔案,連公用資料夾也被加密了。

雖然我們的政策是公用資料夾僅為交換及非重要性文件使用,

但是實際上,使用者還是抱怨連連。

更重要是員工自己的電腦,通常都有工作記錄或重要檔案。

雖然我們都有強制安裝防毒軟體,也都定期更新病毒碼,

但是病毒變種很快,手段也千奇百怪,所以還要自己要注意。

雖然大家都知道不要去執行來路不明的郵件附件,

可是如果郵件附件偽裝成看起來是我們熟悉的檔案格式,

通常我們的警覺心就會減少了。

下面是我自己試著偽裝一個程式:putty.exe,

它是ssh client,是合法無害的程式,修改圖示後,

偽裝成Word檔如下圖,那一個才是真的word檔?

如果它是郵件附件寄出去,您會不會試著開啟看看。

因為Windows預設是將已知的副檔名(文件擴展名)隱藏,

而以圖示(ICON)來表示檔案的類型,就像上圖的Word,

我們看到圖示就會認定它是Word的檔案,可是真相如下,

其中檔案名稱為TEST的是執行檔(副檔名為.exe),

而不是Word檔案(副檔名為.docx)。

所以當我們開啟錯誤的Word檔,其實就是執行了病毒檔。

執行檔名為TEST後可知它是putty的程式,並沒有開啟Word。

開啟副檔名的方法如下(Win7),開啟「資料夾和搜尋選項」

把「隱藏已知檔案類型的副檔名」的勾選取消。

解密Cryptolocker:

------------------------------------------------------------------

網路上安全研究團隊已經建立了名為 Decrypt Cryptolocker 網站。

網址:https://www.decryptcryptolocker.com/

在網站的畫面上輸入電子郵件地址,上傳「被加密」的檔案,

最後輸入畫面顯示的認證文字,按下「Decrypt it!」。

之後會收到一封含郵件,內容含有金鑰(RSA PRIVATE KEY)。

再依指示進行解密,但是是否能解密及解密後檔案是否可用,

我因為沒有實際測試過,所以只能先記錄下來。

參考來源:

http://linuxpilot.com/cryptolocker

https://www.dontwatchme.org/tag/cryptolocker/

http://zh.wikipedia.org/wiki/CryptoLocker

全站熱搜

留言列表

留言列表